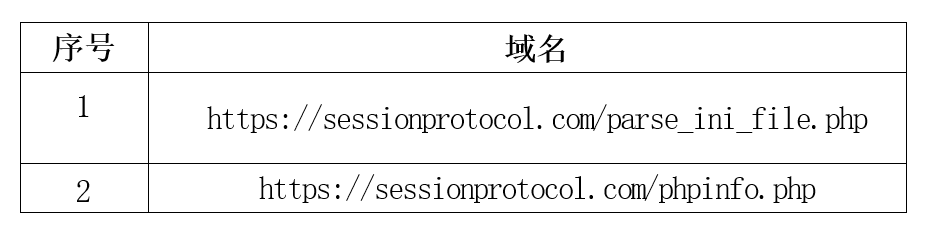

通过技术手段发现,攻击活动样本的源地址sessionprotocol.com,详细域名如下图所示。

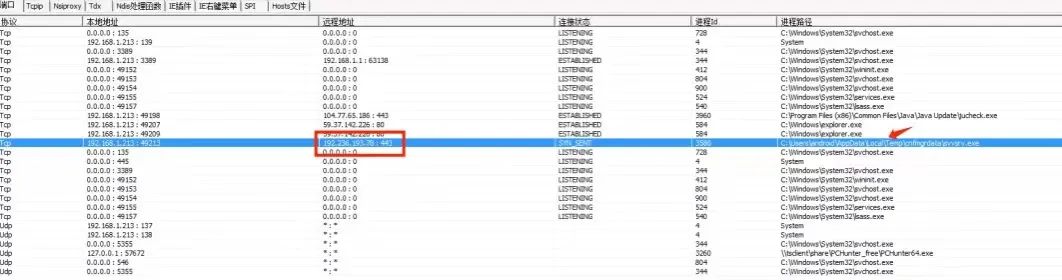

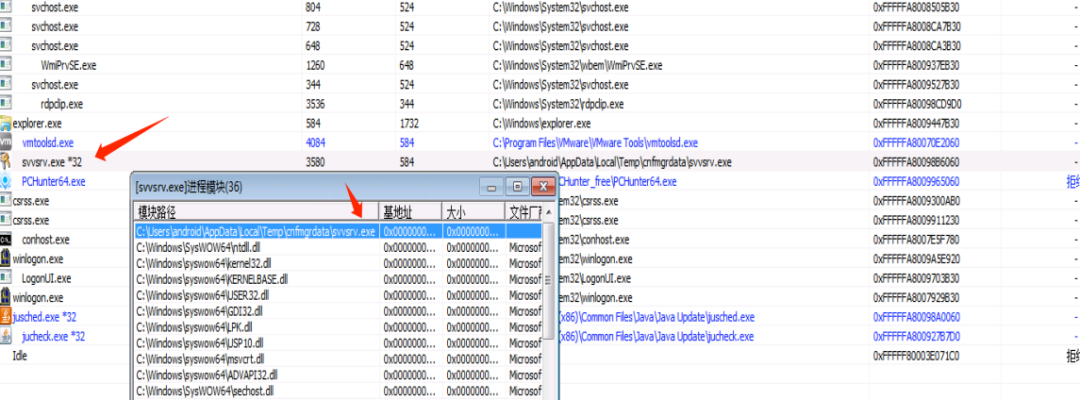

在真实环境下,解析远程IP地址为192.236.193.78,排查是否存在该外连IP地址。如存在,则会发现svvsrv.exe样本的进程路径,本机端口详情如下图所示。

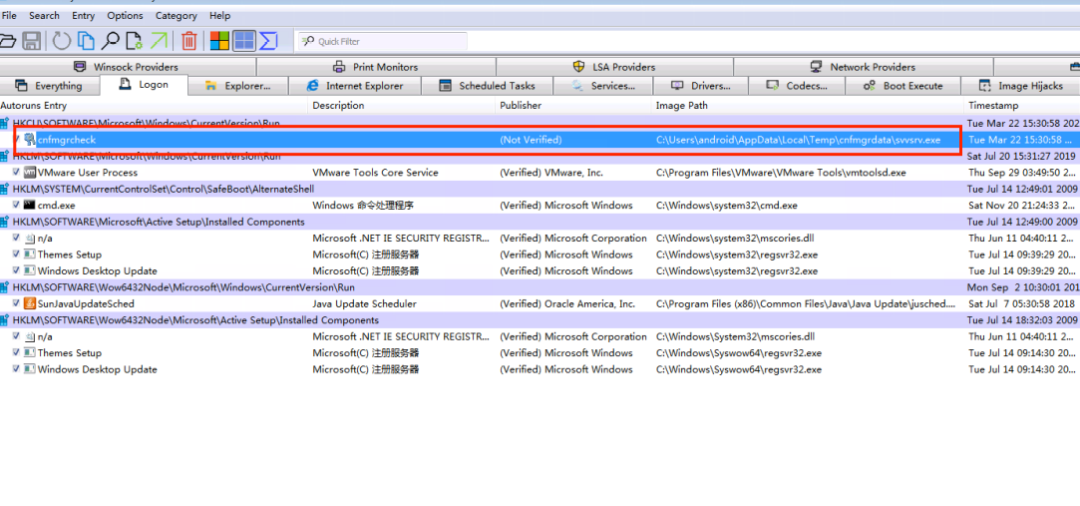

在注册表目录

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run,排查是否存在注册项cnfmgrcheck。

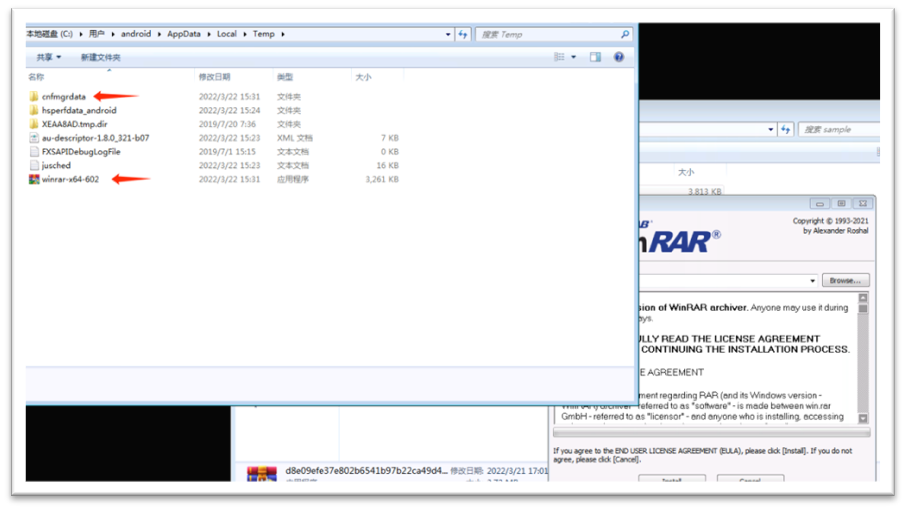

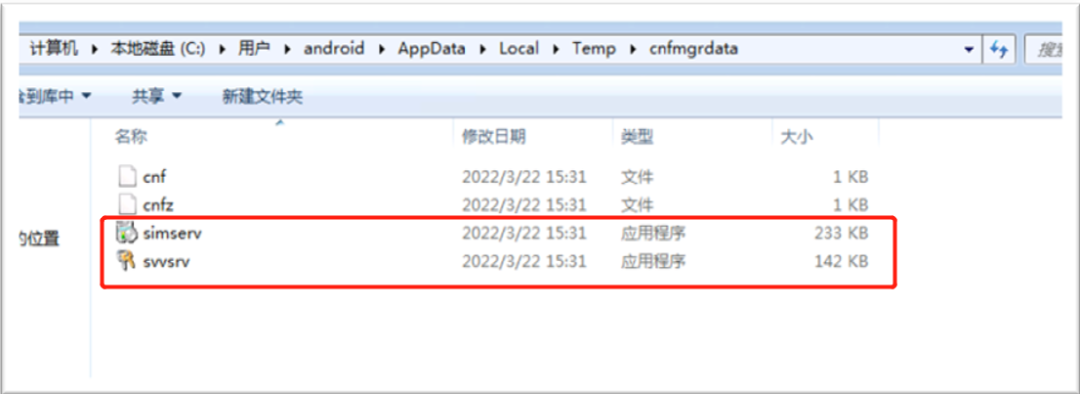

在%temp%/cnfmgrdata文件夹,排查是否存在文件cnfmgrdata和winrar-x64-602。如存在,则如下图所示。

如有Cnfmgrdata文件,如下图所示文件里将含simserv.exe和svvsrv.exe。

打开进程,排查是否显示加载恶意模块svvsrv.exe。如存在,则如下图所示。

5► 启动项